Gedächtnisprotokoll GSS09-1: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(s/Authentikation/Authentisierung) |

K (Bot: Kosmetische Änderungen) |

||

| (6 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

Die Klausur fand am 21.07.2009 im Zeitraum von 9.00 bis 12.00 Uhr statt. Die Bearbeitungszeit für beide Teile war 150 Minuten (2 1/2 Stunden). Hilsmittel waren zwar offiziel keine erlaubt, aber man durfte fuer die Rechenaufgaben aus dem ersten Teil einen Taschenrechner benutzen, was fuer Verwirrung sorgte, denn der Security Teil verbot die Benutzung von Taschenrechnern. Für den ersten Teil gab es 100, für den zweiten Teil 50 Punkte. Die GBIler haber nur den zweiten Teil geschrieben. | |||

Die Klausur fand am 21.07.2009 im Zeitraum von 9.00 bis 12.00 Uhr statt. Die Bearbeitungszeit für beide Teile war 150 Minuten (2 1/2 Stunden). | |||

== 1. Teil Betriebssystem/Rechnernetze/Agenten == | == 1. Teil Betriebssystem/Rechnernetze/Agenten == | ||

| Zeile 6: | Zeile 5: | ||

<ol> | <ol> | ||

<li>Zustandsdiagramm von Prozessen</li> | <li>Zustandsdiagramm von Prozessen</li> | ||

a) Trage die fehlenden Beschriftungen im Diagramm ein <br> | [[Bild:Prozessdiagramm.png]] <br /> | ||

b) Ordne Saetze zu den jeweiligen Zustaenden zu <br> | a) Trage die fehlenden Beschriftungen im Diagramm ein(Zustaende waren nicht beschriftet) <br /> | ||

c) Angenommen, dem Betriebssystem fehlt ein synchroner blockierender Systemaufruf, was veraendert sich dann am Zustandsdiagramm? <br> | b) Ordne Saetze zu den jeweiligen Zustaenden zu <br /> | ||

d) Was unterscheidet Threads von Prozessen? <br> | c) Angenommen, dem Betriebssystem fehlt ein synchroner blockierender Systemaufruf, was veraendert sich dann am Zustandsdiagramm? <br /> | ||

d) Was unterscheidet Threads von Prozessen? <br /> | |||

<li>Scheduling</li> | <li>Scheduling</li> | ||

Gegeben waren 3 periodische Prozesse mit den Perioden P1=4, P2=6, P3=3 und den Bedienzeiten T1=1 , T2=x, T3=1 .<br> | Gegeben waren 3 periodische Prozesse mit den Perioden P1=4, P2=6, P3=3 und den Bedienzeiten T1=1 , T2=x, T3=1 .<br /> | ||

a) Gebe die Reihenfolge der Prozesse im Intervall 0-12 an, wenn Scheduling nach | a) Gebe die Reihenfolge der Prozesse im Intervall 0-12 an, wenn Scheduling nach '''rate monotonic''' benutzt wird und x=2 sei. <br /> | ||

b) Wie a nur nun mit | b) Wie a nur nun mit '''Earliest Deadline First''' <br /> | ||

Wieviele Verdraengungen treten im Fall a) und b) auf? <br> | Wieviele Verdraengungen treten im Fall a) und b) auf? <br /> | ||

c) Fuer welche x existiert noch ein Scheduling mit Echtzeitanforderungen? <br> | c) Fuer welche x existiert noch ein Scheduling mit Echtzeitanforderungen? <br /> | ||

d) Wie ist die Auslastung, abhaengig von x, im Intervall 0-24 ? | d) Wie ist die Auslastung, abhaengig von x, im Intervall 0-24 ? | ||

<li>Semaphoren</li> | <li>Semaphoren</li> | ||

Gegeben war folgendes Beispiel: 3 Kinder wollen mitten im Winter nach draussen. Dafuer benoetigen sie aber einen Schal, eine Muetze und Handschuhe, damit sie sich nicht erkaelten. Kind 1 besitzt eine Muetze, Kind 2 einen Schal, und Kind 3 Handschuhe. In einem Schrank gibt es aber noch einen Schal, noch eine Muetze und noch ein Paar Handschuhe. <br> | Gegeben war folgendes Beispiel: 3 Kinder wollen mitten im Winter nach draussen. Dafuer benoetigen sie aber einen Schal, eine Muetze und Handschuhe, damit sie sich nicht erkaelten. Kind 1 besitzt eine Muetze, Kind 2 einen Schal, und Kind 3 Handschuhe. In einem Schrank gibt es aber noch einen Schal, noch eine Muetze und noch ein Paar Handschuhe. <br /> | ||

a) Implementieren sie in Pseudocode die 3 Prozesse (je eins pro Kind), wobei sie die Semaphoren Operationen P und V benutzen koennen. <br> | a) Implementieren sie in Pseudocode die 3 Prozesse (je eins pro Kind), wobei sie die Semaphoren Operationen P und V benutzen koennen. <br /> | ||

b) Kann in ihrem Beispiel eine Verklemmung auftreten? <br> | b) Kann in ihrem Beispiel eine Verklemmung auftreten? <br /> | ||

c) Streichen sie den Prozess fuer Kind 1. Ist ihre Implementation nun ok? <br> | c) Streichen sie den Prozess fuer Kind 1. Ist ihre Implementation nun ok? <br /> | ||

d) Was sind kritische Abschnitte? <br> | d) Was sind kritische Abschnitte? <br /> | ||

e) Ja/Nein Ankreuzaufgaben zu Semaphoren | e) Ja/Nein Ankreuzaufgaben zu Semaphoren | ||

<li>Datenrate</li> | <li>Datenrate</li> | ||

Gegeben war ein Beispiel mit Tauben, die IP Pakete verschickt haben (also die Information die in ein IP Paket reinpasst ;) ). 9 Tauben wurden losgeschickt, und nach 87 Minuten kamen 4 Tauben wieder zurueck. <br> | Gegeben war ein Beispiel mit Tauben, die IP Pakete verschickt haben (also die Information die in ein IP Paket reinpasst ;) ). 9 Tauben wurden losgeschickt, und nach 87 Minuten kamen 4 Tauben wieder zurueck. <br /> | ||

a) Sie wollten 13,5 KByte Nutzdaten auf TCP Ebene verschicken. Wieviele Tauben muessten sie losschicken, um diese Daten zu versenden (ein IP Paket trage die Nutzdaten von 1,5 Kbyte wobei Kilo = 10^3 zu verstehen sei). <br> | a) Sie wollten 13,5 KByte Nutzdaten auf TCP Ebene verschicken. Wieviele Tauben muessten sie losschicken, um diese Daten zu versenden (ein IP Paket trage die Nutzdaten von 1,5 Kbyte wobei Kilo = 10^3 zu verstehen sei). <br /> | ||

b) Welche Nutzdatenrate (Header vernachlaessigen) hat der Transport ueber die Tauben, wenn sie das TCP Segment verschicken? <br> | b) Welche Nutzdatenrate (Header vernachlaessigen) hat der Transport ueber die Tauben, wenn sie das TCP Segment verschicken? <br /> | ||

c) Wieviele IP Pakete muesste eine Taube tragen koennen, um mit der GPRS-Datenrate ( 40 KByte/sek) gleichzuziehen? | c) Wieviele IP Pakete muesste eine Taube tragen koennen, um mit der GPRS-Datenrate ( 40 KByte/sek) gleichzuziehen? | ||

<li>Speicher</li> | <li>Speicher</li> | ||

a) Erklaeren sie die Begriffe Kachel, Seite, Segment und die Umsetzung von Speicheradressen vom logischen in den physischen Adressraum. <br> | a) Erklaeren sie die Begriffe Kachel, Seite, Segment und die Umsetzung von Speicheradressen vom logischen in den physischen Adressraum. <br /> | ||

b) Wie schuetzt man Speicherbereiche voreinander (also dass ein Datenbereich z.B. Stack nicht in einen Programmcodebereich reinlaeuft) <br> | b) Wie schuetzt man Speicherbereiche voreinander (also dass ein Datenbereich z.B. Stack nicht in einen Programmcodebereich reinlaeuft) <br /> | ||

c) Was waere eine optimale Verdraengungsstragie fuer einen Cache? Ist sie praktisch realisierbar? Wenn ja wie, wenn nein warum nicht? | c) Was waere eine optimale Verdraengungsstragie fuer einen Cache? Ist sie praktisch realisierbar? Wenn ja wie, wenn nein warum nicht? | ||

<li>CSMA/CD</li> | <li>CSMA/CD</li> | ||

a) Erklaeren sie die Funktionsweise von CSMA/CD in Bezug auf die Kollisionserkennung und -behandlung. <br> | a) Erklaeren sie die Funktionsweise von CSMA/CD in Bezug auf die Kollisionserkennung und -behandlung. <br /> | ||

b) Wie wird dafuer gesorgt, dass nach einer erkannten Kollision die Wahrscheinlichkeit, dass es wieder zu einer Kollision kommt, gedrueckt? <br> | b) Wie wird dafuer gesorgt, dass nach einer erkannten Kollision die Wahrscheinlichkeit, dass es wieder zu einer Kollision kommt, gedrueckt? <br /> | ||

c) Rechenaufgabe. Formel aufstellen fuer Mindestdatenrate in einem CSMA/CD System. Dann waren Datenrate v_D, Abstand d_max gegeben und L_min beziehungsweise Mindestanteil der Nutzdaten wurde gefragt (Kontrolldaten waren mit 25 Bytes angegeben). | c) Rechenaufgabe. Formel aufstellen fuer Mindestdatenrate in einem CSMA/CD System. Dann waren Datenrate v_D, Abstand d_max gegeben und L_min beziehungsweise Mindestanteil der Nutzdaten wurde gefragt (Kontrolldaten waren mit 25 Bytes angegeben). | ||

<li>Agenten</li> | <li>Agenten</li> | ||

a) Erklaeren sie die Eigenschaften, die Agenten besitzen muessen: autonom, reaktiv, proaktiv, sozialfaehig <br> | a) Erklaeren sie die Eigenschaften, die Agenten besitzen muessen: autonom, reaktiv, proaktiv, sozialfaehig <br /> | ||

b) Erklaeren sie die drei ''stance'' Begriffe von D. Dennet und geben sie Beispiele dafuer an. <br> | b) Erklaeren sie die drei ''stance'' Begriffe von D. Dennet und geben sie Beispiele dafuer an. <br /> | ||

c) Wie kommunizieren Agenten? | c) Wie kommunizieren Agenten? | ||

</ol> | </ol> | ||

| Zeile 53: | Zeile 53: | ||

<ol> | <ol> | ||

<li>Risiko</li> | <li>Risiko</li> | ||

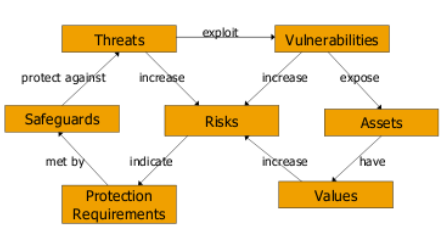

Im Diagramm zu Risiko die Begriffe wie Schwachstellen, Massnahmen,etc. eintragen und die Kanten beschriften | [[Bild:Riskdiagramm.png]] <br /> | ||

Im Diagramm zu Risiko die Begriffe wie Schwachstellen, Massnahmen,etc. eintragen und die Kanten beschriften (Kastchen waren leer und Kanten nicht beschriftet) <br /> | |||

Den Begriff Risiko und den Begriff Wert erklaeren und ein Beispiel geben. | Den Begriff Risiko und den Begriff Wert erklaeren und ein Beispiel geben. | ||

<li>Datenschutz</li> | <li>Datenschutz</li> | ||

Erklaeren, wie vorgegangen wird, wenn man ein Datenschutzproblem hat, und welche Gesetze (Landesdatenschutzgesetz,etc) beruecksichtigt muessen. Es koennte auch ein Ablaufdiagramm (wie im Skript) angegeben werden. <br> | Erklaeren, wie vorgegangen wird, wenn man ein Datenschutzproblem hat, und welche Gesetze (Landesdatenschutzgesetz,etc) beruecksichtigt muessen. Es koennte auch ein Ablaufdiagramm (wie im Skript) angegeben werden. <br /> | ||

Ueberbegriffe fuer technische Massnahmen angeben, mit denen in einer Organisation Datenschutz betrieben werden kann (die ganzen Kontrollen wie Zugangskontrolle, Zugriffskontrolle,...) <br> | Ueberbegriffe fuer technische Massnahmen angeben, mit denen in einer Organisation Datenschutz betrieben werden kann (die ganzen Kontrollen wie Zugangskontrolle, Zugriffskontrolle,...) <br /> | ||

Ja oder Nein eintragen, ob der IT-Sicherheitsbeauftragte oder der Datenschutzbeauftragte sich um ein Gebiet kuemmern. Angeboten waren | Ja oder Nein eintragen, ob der IT-Sicherheitsbeauftragte oder der Datenschutzbeauftragte sich um ein Gebiet kuemmern. Angeboten waren | ||

<ul> <li> Unternehmensgeheimnisse und Patente </li> <li>Persoenliche Daten elektronisch gespeichert </li> <li> Persoenliche Daten auf Papier</li> <li>Backup und Redundanzen</li> </ul> | <ul> <li> Unternehmensgeheimnisse und Patente </li> <li>Persoenliche Daten elektronisch gespeichert </li> <li> Persoenliche Daten auf Papier</li> <li>Backup und Redundanzen</li> </ul> | ||

| Zeile 69: | Zeile 70: | ||

<li>Authentisierung</li> | <li>Authentisierung</li> | ||

Unterschied zwischen Identifizierung und Authentisierung erklaeren. | Unterschied zwischen Identifizierung und Authentisierung erklaeren. <br /> | ||

Was versteht man unter einer starken Authentisierung? | |||

<li>Software-Sicherheit </li> | <li>Software-Sicherheit </li> | ||

a) Was ist ein Buffer Overflow? | a) Was ist ein Buffer Overflow? <br /> | ||

b) Was sind Canaries? | b) Was sind Canaries? | ||

<li>Firewalls/Netzwerksicherheit</li> | <li>Firewalls/Netzwerksicherheit</li> | ||

Erklaeren warum TCP-Protokolle gut gefiltert werden koennen von Firewalls/Routern. <br> | Erklaeren warum TCP-Protokolle gut gefiltert werden koennen von Firewalls/Routern. <br /> | ||

Dann statische vs dynamische Filterung erklaeren. <br> | Dann statische vs dynamische Filterung erklaeren. <br /> | ||

Proxies erklaren und 3 Anwendungsgebiete von Proxies angeben. | Proxies erklaren und 3 Anwendungsgebiete von Proxies angeben. | ||

[[Kategorie:Gedaechtnisprotokoll|GSS]] | |||

Aktuelle Version vom 8. Juni 2012, 17:06 Uhr

Die Klausur fand am 21.07.2009 im Zeitraum von 9.00 bis 12.00 Uhr statt. Die Bearbeitungszeit für beide Teile war 150 Minuten (2 1/2 Stunden). Hilsmittel waren zwar offiziel keine erlaubt, aber man durfte fuer die Rechenaufgaben aus dem ersten Teil einen Taschenrechner benutzen, was fuer Verwirrung sorgte, denn der Security Teil verbot die Benutzung von Taschenrechnern. Für den ersten Teil gab es 100, für den zweiten Teil 50 Punkte. Die GBIler haber nur den zweiten Teil geschrieben.

1. Teil Betriebssystem/Rechnernetze/Agenten[Bearbeiten]

- Zustandsdiagramm von Prozessen

- Scheduling Gegeben waren 3 periodische Prozesse mit den Perioden P1=4, P2=6, P3=3 und den Bedienzeiten T1=1 , T2=x, T3=1 .

- Semaphoren Gegeben war folgendes Beispiel: 3 Kinder wollen mitten im Winter nach draussen. Dafuer benoetigen sie aber einen Schal, eine Muetze und Handschuhe, damit sie sich nicht erkaelten. Kind 1 besitzt eine Muetze, Kind 2 einen Schal, und Kind 3 Handschuhe. In einem Schrank gibt es aber noch einen Schal, noch eine Muetze und noch ein Paar Handschuhe.

- Datenrate Gegeben war ein Beispiel mit Tauben, die IP Pakete verschickt haben (also die Information die in ein IP Paket reinpasst ;) ). 9 Tauben wurden losgeschickt, und nach 87 Minuten kamen 4 Tauben wieder zurueck.

- Speicher a) Erklaeren sie die Begriffe Kachel, Seite, Segment und die Umsetzung von Speicheradressen vom logischen in den physischen Adressraum.

- CSMA/CD a) Erklaeren sie die Funktionsweise von CSMA/CD in Bezug auf die Kollisionserkennung und -behandlung.

- Agenten a) Erklaeren sie die Eigenschaften, die Agenten besitzen muessen: autonom, reaktiv, proaktiv, sozialfaehig

a) Trage die fehlenden Beschriftungen im Diagramm ein(Zustaende waren nicht beschriftet)

b) Ordne Saetze zu den jeweiligen Zustaenden zu

c) Angenommen, dem Betriebssystem fehlt ein synchroner blockierender Systemaufruf, was veraendert sich dann am Zustandsdiagramm?

d) Was unterscheidet Threads von Prozessen?

a) Gebe die Reihenfolge der Prozesse im Intervall 0-12 an, wenn Scheduling nach rate monotonic benutzt wird und x=2 sei.

b) Wie a nur nun mit Earliest Deadline First

Wieviele Verdraengungen treten im Fall a) und b) auf?

c) Fuer welche x existiert noch ein Scheduling mit Echtzeitanforderungen?

d) Wie ist die Auslastung, abhaengig von x, im Intervall 0-24 ?

a) Implementieren sie in Pseudocode die 3 Prozesse (je eins pro Kind), wobei sie die Semaphoren Operationen P und V benutzen koennen.

b) Kann in ihrem Beispiel eine Verklemmung auftreten?

c) Streichen sie den Prozess fuer Kind 1. Ist ihre Implementation nun ok?

d) Was sind kritische Abschnitte?

e) Ja/Nein Ankreuzaufgaben zu Semaphoren

a) Sie wollten 13,5 KByte Nutzdaten auf TCP Ebene verschicken. Wieviele Tauben muessten sie losschicken, um diese Daten zu versenden (ein IP Paket trage die Nutzdaten von 1,5 Kbyte wobei Kilo = 10^3 zu verstehen sei).

b) Welche Nutzdatenrate (Header vernachlaessigen) hat der Transport ueber die Tauben, wenn sie das TCP Segment verschicken?

c) Wieviele IP Pakete muesste eine Taube tragen koennen, um mit der GPRS-Datenrate ( 40 KByte/sek) gleichzuziehen?

b) Wie schuetzt man Speicherbereiche voreinander (also dass ein Datenbereich z.B. Stack nicht in einen Programmcodebereich reinlaeuft)

c) Was waere eine optimale Verdraengungsstragie fuer einen Cache? Ist sie praktisch realisierbar? Wenn ja wie, wenn nein warum nicht?

b) Wie wird dafuer gesorgt, dass nach einer erkannten Kollision die Wahrscheinlichkeit, dass es wieder zu einer Kollision kommt, gedrueckt?

c) Rechenaufgabe. Formel aufstellen fuer Mindestdatenrate in einem CSMA/CD System. Dann waren Datenrate v_D, Abstand d_max gegeben und L_min beziehungsweise Mindestanteil der Nutzdaten wurde gefragt (Kontrolldaten waren mit 25 Bytes angegeben).

b) Erklaeren sie die drei stance Begriffe von D. Dennet und geben sie Beispiele dafuer an.

c) Wie kommunizieren Agenten?

2. Teil IT-Security[Bearbeiten]

- Risiko

- Datenschutz Erklaeren, wie vorgegangen wird, wenn man ein Datenschutzproblem hat, und welche Gesetze (Landesdatenschutzgesetz,etc) beruecksichtigt muessen. Es koennte auch ein Ablaufdiagramm (wie im Skript) angegeben werden.

- Unternehmensgeheimnisse und Patente

- Persoenliche Daten elektronisch gespeichert

- Persoenliche Daten auf Papier

- Backup und Redundanzen

- Kryptographie Vergleich von symmetrischer Verschluesselung, asymmetrischer Verschluesselung (Public Key), Hashfunktionen und Hashfunktionen mit Private Key. Man sollte immer Ja angeben, wenn eine Aussage zutraf zu einem Verfahren. Gefragt waren nur 2 Aussagen:

- Schnell bei Verarbeitung grosser Daten?

- Beide Partner muessen ein Geheimnis kennen

- Authentisierung Unterschied zwischen Identifizierung und Authentisierung erklaeren.

- Software-Sicherheit a) Was ist ein Buffer Overflow?

- Firewalls/Netzwerksicherheit Erklaeren warum TCP-Protokolle gut gefiltert werden koennen von Firewalls/Routern.

Im Diagramm zu Risiko die Begriffe wie Schwachstellen, Massnahmen,etc. eintragen und die Kanten beschriften (Kastchen waren leer und Kanten nicht beschriftet)

Den Begriff Risiko und den Begriff Wert erklaeren und ein Beispiel geben.

Ueberbegriffe fuer technische Massnahmen angeben, mit denen in einer Organisation Datenschutz betrieben werden kann (die ganzen Kontrollen wie Zugangskontrolle, Zugriffskontrolle,...)

Ja oder Nein eintragen, ob der IT-Sicherheitsbeauftragte oder der Datenschutzbeauftragte sich um ein Gebiet kuemmern. Angeboten waren

Den kompletten Namen von ECB und CBC Verschluesselung ausschreiben. Dann den Unterschied erklaeren und den Vorteil von CBC.

Was versteht man unter einer starken Authentisierung?

b) Was sind Canaries?

Dann statische vs dynamische Filterung erklaeren.

Proxies erklaren und 3 Anwendungsgebiete von Proxies angeben.